הגורם האנושי ושאלת מיליארד הדולר

בכתבה שפורסמה ב-14 בפברואר תאר ה-New York Times את הפרשה החדשה כ"אחת מגנבות הבנקים הגדולות מעולם". אין זו ההונאה המקוונת הראשונה בה נגנב סכום כסף גדול ואף לא זו בה היו מעורבים מספר רב של בנקים;

במאי 2013 דווח על כנופיה בינלאומית מלמעלה מעשרים מדינות, כאשר שבעה מהם נעצרו בניו יורק, אשר גנבה 45 מיליון דולר מכספומטים ברחבי העולם בשני מבצעים מתוזמנים. בעיר ניו יורק לבדה נגנבו 2.4 מיליון דולר תוך עשר שעות מ-2,904 מכשירים. זאת במבצע מתוכנן היטב של פשיעה קיברנטית, שהיה עד לאותה העת אחד הגדולים מבחינת כמות הכסף שנגנב והיקף ההונאה.

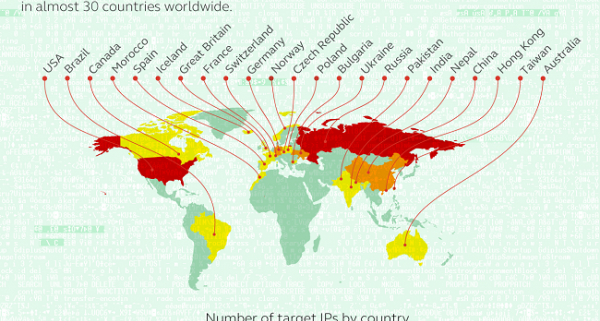

אולם כעת מתברר שארוע זה מתגמד לעומת הפרשה אשר מתגלה בימים אלה על פי מחקר של חברת קספרסקי, לפיו הצליחו הפושעים, ובכללם רוסים, סינים וארופאים, לגנוב סכום לא ידוע שבין 300 מיליון למיליארד דולר מלמעלה ממאה בנקים ומוסדות פיננסיים בשלושים מדינות.

על פי הידוע עד כה, הפרשה החלה בסוף שנת 2013, עת מכשיר כספומט בעיר קייב שבאוקראינה החל לפלוט שטרות כסף במועדים אקראיים וזאת מבלי שהוזן כרטיס או נלחצו בו כפתורים כלשהם. חברת קספרסקי שנקראה לבדוק את הארוע גילתה כי זהו רק קצה הקרחון בפרשת הונאה מקוונת מתוכננת היטב, רחבת היקף ובת מספר שלבים.

בתחילה שלחו הפושעים הודעות דואר אלקטרוני ובהן נוזקה הקרויה Carbanak למאות עובדי בנקים, וזאת בתקווה כי אלו יפתחו את הקבצים ובכך יודבקו בנוזקה מחשבי הבנקים. עם הדבקת המחשבים, איתרו הפושעים את מחשביהם של העובדים העוסקים בהעברות כספים ובהנהלת חשבונות וניטרו את פעילותם ובכלל זה בתמונה ובוידאו, שלטו בצורה מרוחקת במחשבים, תוך מעקב אחר שגרת הפעילות של העובדים והלקוחות ובכך הצליחו להערים על אלה, כמו גם על מערכות מחשב שתפקידן לזהות פעילות בלתי שגרתית בחשבונות השונים.

להבדיל מהארוע הקודם, כאן לא היה בכוונת הפושעים לבצע מתקפה חד פעמית, אלא תהליך איטי ומוסדר של למידת נהלי העבודה בבנקים השונים, חיקוי תהליכי העבודה אשר יאפשרו ביצוע הונאה רחבת היקף וארוכת טווח מבלי להתגלות על ידי אדם או מערכות בקרה ממוחשבות. במסגרת זו בוצעה התחזות לפקידי בנק והעברת סכומי עתק מבנקים ברוסיה (במרבית המקרים), יפן, שוויץ, ארה"ב והולנד לחשבונות קש במדינות אחרות, זאת מבלי שהדוח נקב בשמות הבנקים שנפגעו.

עוד עולה כי אף לא אחד מהבנקים התלונן על דבר הגנבה, אולם כמקרים רבים בעבר, גורם חיצוני הוא שהודיע לבנקים; גורמים בתעשיית הבנקאות לצד גורמי אכיפת חוק ברחבי העולם.

הונאה זו מהווה שלב נוסף בתחכום הגובר של הפשיעה הקיברנטית, זו המסתמכת לא רק על טכנולוגיה ונוזקות, אלא בראש ובראשונה על היות הגורם האנושי השלב הראשון, הקריטי והפגיע ביותר בשרשרת ארועים זו שאפשרה את הפריצה למספר כה גדול של בנקים ובסופו של דבר גנבת סכום בלתי יאומן זה.

מן הראוי כי ארוע זה ישוב ויאיר את חשיבותו של הגורם האנושי מחד גיסא ואת היותו החוליה החלשה ביותר בשרשרת האבטחה מאידך גיסא. הארוע מהווה עדות נוספת לכך שמערכות המחשב יכולות להיות מהמשוכללות והמעודכנות ביותר, אולם הגנותיה כמעט ובטלות במקרה והמשתמש בהן פתח בשוגג הודעת דוא"ל ממקור בלתי ידוע ואת הקובץ המצורף לו, או נכנס לקישור המצוי בהודעה והזין את פרטי הגישה לשרת הדואר הארגוני מבלי לדעת כי בכך הוא מוסר פרטים אלו לנוכלים, וסולל להם את הדרך לליבה של מערכת המחשב הארגונית באופן המבטל את כל ההגנות והחומות הטכנולוגיות המוצבות בארגונים השונים.

את חשיבות הגורם האנושי ראינו שוב ושוב בארועים מפורסמים בעבר המקוון ובכלל זה הדלפותיהם של ברדלי מנינג ואדוראד סנואדן, וכן במקרים כמו זה האחרון ורבים אחרים בו מניפולציה מקוונת על הגורם האנושי היתה ראש הגשר לחדירה למערכותיו של ארגון מודרני. לפיכך, חובה עלינו לשים דגש רב על הגברת המודעות של משתמשי הקצה, בבית ובמקומות העבודה, להתנהגות נבונה ואחראית בעידן זה של מידע אינטרנטי בו רב הנסתר על הנגלה וזהות התוקף על פי רוב תאשר עלומה.