מתקפת פישינג מתוחכמת על פעילים איראניים ברחבי העולם

ב-27 באוגוסט פורסם מחקר מפורט של Citizenlab החושף מסע של מתקפת פישינג מצד גורמים ככל הנראה באיראן נגד הפזורה האיראנית בחו"ל ולפחות נגד פעילה מערבית אחת, אולם נמסר כי התקבלו דיווחים, אותם אין ביכולתם לאשר, בדבר קורבנות של מתקפות דומות בתוככי איראן. המתקפה נועדה לעקוף את שכבת האבטחה נוספת ב-Gmail – Two factor authentication – תוך הסתמכות על שיחות טלפון ממספר טלפון בבריטניה בהן המתקשרים דיברו אנגלית או פרסית וגילו ידע רב על פעילות הקורבן.

ההנחה היא כי פעילות זו חולקת תשתית ושיטות שבוצעו בתקיפות קודמות הקשורות בשחקנים מדינתיים איראניים.

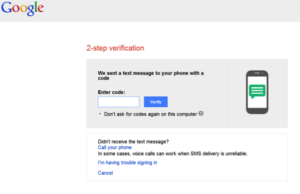

התקפה 1 – מטרת מתקפה זו להשיג הן את סיסמתו של המשתמש והן את הקוד החד פעמי של שכבת האבטחה הנוספת (2FA). זאת באמצעות הצגת עמוד מזוייף לקורבן המחקה את עמוד כניסת ה-2FA של ג'ימייל. התוקף אוסף בדרך זו את המידע שמזין הקורבן ונכנס מיידית לחשבון הדוא"ל שלו, נסיון הכניסה של הקורבן יוצר קוד 2FA אמיתי הנשלח לקורבן, אותו מצליח התוקף ליירט.

תחילתה של המתקפה במשלוח מסרון לקורבן הנחזה להיות הודעת אזהרה מגוגל לפיה יש נסיון חדירה לחשבונו;

מטרתו ככל הנראה לגרום לחשש בקרב הקורבן ולהניע אותו לנסות ולהכנס לחשבון הדוא"ל שלו.

פחות מעשר דקות לאחר קבלת המסרון, מקבל הקורבן הודעת דוא"ל הנחזית להיות עדכון מאת ג'ימייל לפיו נעשה לכאורה נסיון להכנס לחשבונו מאיראן. בהודעה הוכנסו מבעוד מועד פרטיו של הקורבן ובכלל זה שמו, כתובת דוא"ל ותמונת הפרופיל שלו, כל זאת על מנת לעורר אמינות בקרבו ולגרום לו לשתף פעולה עם המשך התקיפה נגדו.

גם כתובת הדוא"ל ממנה לכאורה נשלח המסר – no-reply@support.qooqlemail.com – מטרתה לגרום למצג שווא אצל מקבל ההודעה.

הקשה על הפקד Reset Password תפתח עמוד נוסף אשר מטרתו איסוף פרטי הגישה של המשתמש, גם כאן נעשה נסיון ליצור אמינות רבה בקרב הקורבן, תוך הכללת שמו וכתובת הדוא"ל שלו בעמוד המזוייף.

הזנת הפרטים והקשה על Change Password תציג בפני המשתמש לכאורה את עמוד 2FA;

משעה שהקורבן הזין את הסיסמא בעמוד המזוייף, ינסה התוקף להכנס לחשבון הדוא"ל, דבר אשר יגרום למשלוח קוד 2FA אמיתי על ידי גוגל, משעה שהקורבן קיבל את הקוד והזינו בעמוד יכול התוקף לקחת שליטה על חשבון הדוא"ל ולשנות את פרטי הגישה ובכך למנוע את כניסתו של הקורבן לחשבונו שלו.

במקרה ובו הקורבן לא התפתה להזין את פרטיו והמתקפה נכשלה, הוא קיבל מספר מסרונים מזוייפים הנחזים להיות קודי 2FA מאת גוגל, כולם ממספרי טלפון שונים;

אלו נועדו כדי ליצור לחץ על המקבל ולהניעו לשתף פעולה עם המתקפה.

התקפה 2 – התקפה מסוג נוסף, אשר לדברי המחקר קשורה באותו התוקף, היא בעלת מאפיינים דומים, וגם בה המטרה היא לגרום לקורבן למסור את פרטי הגישה וכן את קוד ה-2FA שקיבל.

התקיפה מתחילה בשיחת טלפון שמקבל הקורבן ממספר טלפון בבריטניה, הדובר מציע לו בפרסית שיתוף פעולה אפשרי ומציין שהוא קשור בפעילויות בהן מעורב הקורבן, בנוסף מפגין התוקף ידע נרחב בפעילותו וחייו של הקורבן. בהמשך מציע המתקשר פרויקט עיסקי הקשור בפעילותו של היעד, והשיחה מסתיימת עם הבטחתו לשלוח הצעה.

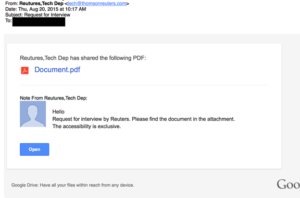

זמן קצר לאחר מכן, מקבל היעד הודעת דוא"ל בחשבונו הפרטי, בו לא נעשה שימוש ציבורי, תוך שימוש בשמו של המתקשר וחיקוי הודעות של שיתוף קובץ ב-Google Drive;

הקשה על הקישור Document.pdf תוביל את המשתמש לעמוד כניסה מזוייף ב-Google Drive, גם כאן תוך ציון כתובת הדוא"ל ושמו של המשתמש, דבר המעיד על התאמה אישית מדוייקת של המתקפה לקורבן הספציפי.

הזנת פרטי הגישה בשדות הנדרשים והקשה על View Document תציג גם במתקפה זו עמוד 2FA מזוייף.

התקפה 3 – התקפה זו דומה לקודמתה, רק שהפעם התוקף מתחזה לאיש תקשורת. התקפה זו כוונה ספציפית נגד Jillian York, פעילה המצויה בקשרים עם ארגונים ופעילים איראניים והגורם המותקף המערבי היחיד, כמו גם היחיד שנחשף בשמו במחקר.

ג'יליאן קיבלה שיחת טלפון מבריטניה השכם בבוקר מאדם שהציג עצמו כעיתונאי ברויטרס וגילה ידע במהלך השיחה על פעילותה. הוא ציין כי ברצונו לדון עימה בכמה נושאים וברר איתה כי ברשותו כתובת הדוא"ל הנכונה שלה.

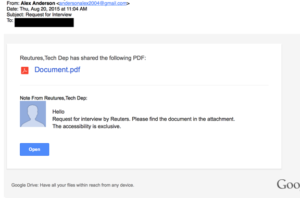

מיד לאחר השיחה, היא קיבלה מייל הנחזה להיות מהמחלקה הטכנית ברויטרס והמבטיח ראיון, אך היו בו מספר טעויות ובכלל זה באיות המילה רויטרס – Reutures.

כבמקרים אחרים, גם להודעה זו נלווה קישור למסמך Document.pdf המצוי לכאורה ב-Google Drive. הואיל וג'יליאן לא פתחה את הקישור, התוקף התקשר אליה והיא ענתה לו שאם ברצונו לשלוח לה מסר הוא צריך להיות כלול בגוף ההודעה.

לאחר מכן התוקף שלח הודעה נוספת והפעם בשם אחר ובה קישור למסמך מזוייף נוסף והפעם תחת שמו של גורם מערבי לכאורה – Alex Anderson – ובו אותו הקישור.

גם הפעם התקבלה שיחת טלפון משעה שלא נפתח הקישור כמבוקש, עד לכדי תסכול בקולו של המתקשר. בסיכומו של דבר התוקף התקשר כשלושים פעם אל ג'יליאן בהתקפה שלבסוף נכשלה מבחינתו.

זאת לצד תקיפות על חשבון הפייסבוק שלה על מנת לגרום לה לחדש את הסיסמא.

התוקף – מתקפות אלה מהוות השקעה רבה מצד התוקף והן מפורטות למדי מבחינת הידע על הפעילות הפרטית והציבורית של הקורבן, זאת במסע אשר נמשך מספר חודשים. בדיקה העלתה שימוש שנעשה בכתובת לכאורה של גוגל אבל בפועל, שגויה – gmail-aduse@google.com.

בדיקה העלתה שימוש בכתובת שגויה זו לשם רישום קשת נרחבת של שמות מתחם, תוך מיקוד לכאורה בתחום הפישינג.

| in | IP |

IP Organization |

Org Country |

| service-logins[.]com | 162.222.194.51 | GLOBAL LAYER BV | US |

| logins-verify[.]com | 162.222.194.51 | GLOBAL LAYER BV | US |

| signin-verify[.]com | 141.105.65.57 | Mir Telematiki Ltd | RU |

| login-users[.]com | 31.192.105.10 | Dedicated servers Hostkey.com | RU |

| account-user[.]com | 141.105.66.60 | Mir Telematiki Ltd | RU |

| signin-users[.]com | 162.222.194.51 | GLOBAL LAYER BV | US |

| signs-service[.]com | 141.105.68.8 | hostkey network | RU |

תקיפות רבות מסוות את עמוד הפישינג באמצעות ניתוב מחדש באמצעות גוגל – https://www.google.com/url?q=http%3A%2F%2Fservices-mails.com%2F[REDACTED] במקרים אחרים נעשה שימוש בכתובות הנחזות להיות של גוגל לשם מענה – qooqlemail.com. זו רשומה לפי הפרטים הבאים;

Registrant Name: Ali Mamedov

Registrant Organization: Private person

Registrant Street: versan 9, 16/7

Registrant City: Kemerovo

Registrant State/Province: other

Registrant Postal Code: 110374

Registrant Country: RU

Registrant Phone: +7.4927722884

Registrant Email: kavaliulinovich@gmail.com

כאשר בכתובת דוא"ל זו נעשה שימוש בעבר בשם מתחם אחר לצרכי פישינג – bluehostsupport.com.

עוד התגלה כי מספר הודעות דוא"ל הגיעו מכתובות דוגמת .bijan.yazdani2002@gmail.com תוך ציון העובדה כי חלק מהכתובות בהן נעשה שימוש במסע תקיפה זה מקושרות לחשבונות פעילים ברשתות חברתיות שונות.

המחקר מציין כי נעשתה עבודת הכנה על ידי התוקפים בטרם החלו בפעילותם וקושר פעילות זו לדוחות מחקר של תקיפות אחרות אשר פורסמו לאחרונה והקשורות לכאורה באיראן,

אך עם זאת אין המחקר מפנה אצבע ישירה כלפי גורם זה או אחר העומד מאחורי מתקפה ממוקדת ומתוחכמת זו.